根据公司需要调整美国国家标准与技术研究所(NIST)的安全路线图的可操作建议。

美国国家标准与技术研究所网络安全框架( NIST CSF )第一版于2014年发布,旨在帮助各类组织机构加强自身网络安全防御,最近更新到了1.1版。该框架是在奥巴马总统授意下,由来自政府、学术界和各行各业的网络安全专业人士编撰的,特朗普执政后纳入了联邦政府策略范畴。

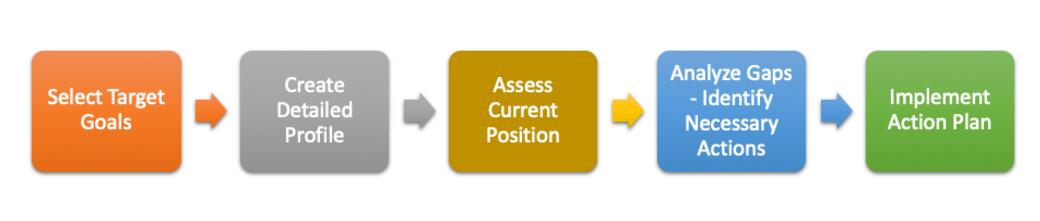

尽管绝大多数公司企业都认识到了这项改善所有企业网络安全的有益协作的价值,调整和实现该框架确实说起来容易做起来难。NIST CSF 的内容都是公开的,谁都可以查阅,此处不再赘述。这里要讨论的,是可以帮助公司企业根据自身情况现实应用 NIST CSF 的五个步骤。

在开始考虑实现 NIST CSF 之前,公司企业必须先着眼设置自己的目标。过程中遇到的第一个困难通常是在公司范围内就风险承受水平达成一致。在风险的可接受水平由什么组成这个问题上,高级管理层和IT部门之间通常存在断层。

首先,制订一份关于治理的协议草案,明确到底哪种风险水平是可以接受的。在进行到下一步前所有人都必须就此达成共识。另外,规划预算、设立实现优先级和需重点关注的部门也非常重要。

从公司里单个部门或少数几个部门入手意义重大。你可以通过试运行了解到哪些方法有效而哪些是无用功,还可以为后续的广泛部署发掘出正确的工具和最佳操作。试运行项目可以帮你构建更深入的实现,更精准地估测预算。

下一步就是根据公司具体业务需求深挖并调适框架。NIST的框架实现层可以帮你了解自身当前位置和需要到达的地方。分为3个领域:

与 NIST CSF 大部分内容一致,这些也不是一成不变的东西,可以根据公司具体需求来调整。你也可以将之归类为人员、过程和工具,或者往框架中加上两个自己的类别。

上述3个领域都有4个层次。

第1层 – 不全面的:一般表示一种不协调、不一致的反应式网络安全站位。

第2层 – 风险指引型:有一些风险感知,但规划还是一致的。

第3层 – 可重复的:表明覆盖公司范围的CSF标准和一致的策略。

第4层 – 自适应的:指的是主动式威胁检测与预测。

层次越高,CSF标准的实现越完整,但最好调整这些层次以确保它们与自身目标相贴合。可以用自定义的层次来设置目标得分,但要确保在推进前征得所有利益相关者的同意。最有效的实现是针对具体公司和业务仔细调适过的那种。

前面2步走完,就到了执行细致的风险评估以建立自身当前状态的时候了。最好既有具体职能部门的内部评估,又有针对整个公司的独立评估。寻找能评测你目标领域的开源工具和商业软件并训练员工使用这些工具软件,或者雇佣第三方来做风险评估。比如说,漏洞扫描器、CIS基线测试、网络钓鱼测试、行为分析等等。要确保的是,执行风险评估的人不知道你的目标得分是多少。

CSF实现团队要在呈交给关键利益相关者之前收集并核对最终得分。评估过程的目的是让公司明确了解自身运营(包括使命、职能、形象或声誉)、资产和人员所面临的安全风险。此过程应发现并完整记录漏洞与威胁。

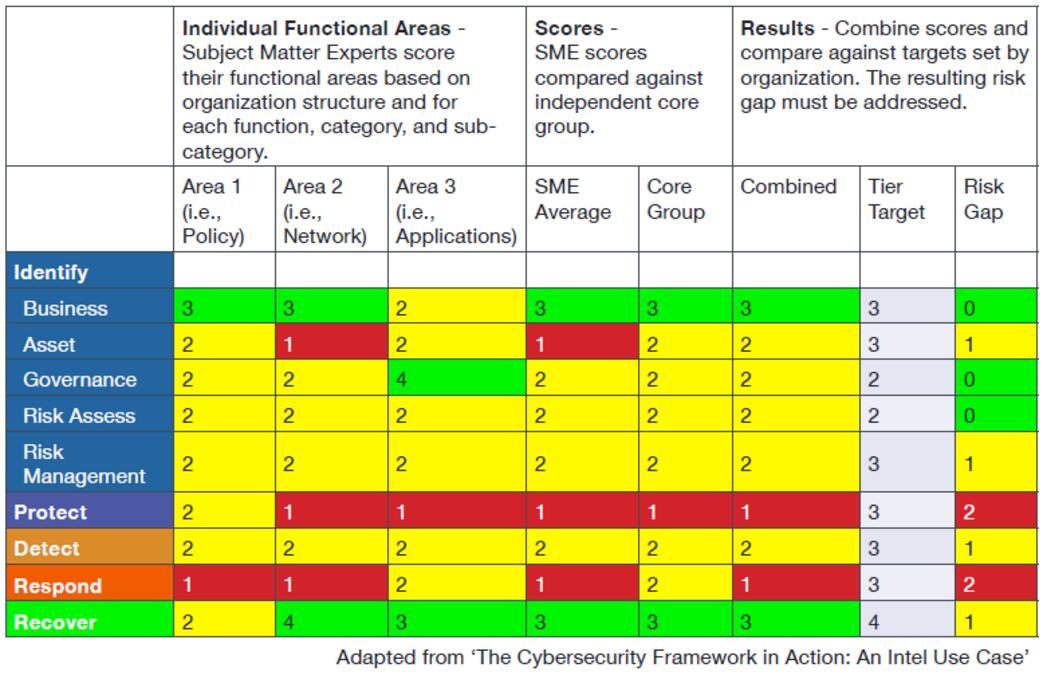

举个例子,下面的图表中,公司标出了3个职能领域:策略、网络和应用。这些可能分布在混合云上,也可能被打散到不同环境以便能在更细致的层次上跟踪——这种情况下需要另外考虑不同部门领导是否需对现场及云端部署负责。

左侧热度图列出了不同CSF功能,可被扩展到任意粒度。采用4级量表,绿色表示一切OK,黄色代表该领域还需要做些工作,红色说明尚需认真分析和校正。这里,出于跨业务部门核心小组比较评估分数的目的,“识别”核心功能被打散了。SME和核心得分是根据企业目标平均的,然后再计算风险缺口。缺口大说明需要加快修复。这张表中,该公司的“防护”和“响应”功能是最弱的。

有了对风险和潜在业务影响的深入认知,便可以开展缺口分析了。要将自身实际得分与目标得分做对比,或许可以考虑采用热度图以直观易懂的方式来呈现结果。任何显著差异都会立即凸显出你应加以关注的领域。

你得找出补足当前得分与目标得分间差距所需要完成的工作,发现一系列可以用来提升得分的动作,并与所有关键利益相关者商讨执行这些动作的优先顺序。具体项目要求、预算考量和人员配备水平可能都会影响到你的计划。

上面4步为你带来了自身防御现状的清晰图景、一套贴合公司情况的目标、全面的缺口分析和一系列修复动作,于是你终于走到了实现 NIST CSF 这一步。将你的第一次实现当做为后续广泛实现记录过程和创建培训资料的机会。

行动计划的实现并不是终结,你还需设置标准来测试其有效性,并不断重新评估该框架以确保符合预期。这里面就应包含持续的迭代和与关键决策者进行验证的过程。为收获最大益处,你需要精炼实现过程,进一步校正 NIST CSF,使其更加贴合你的业务需求。

步骤 1:设定目标

步骤 2:创建详细的配置文件

步骤 3:评估当前状态

步骤 4:缺口分析行动计划

步骤 5:实现行动计划

发表评论: