在12月17-18日召开的2018网络空间可信峰会上,360 PC浏览器事业部总经理梁志辉公布360浏览器将创建自有根证书计划,全面提升用户上网的安全性。这是距谷歌宣布推出自有CA根证书后,国内首家创建自有根证书的浏览器厂商。

终于,在全球浏览器根证书这一领域,我们拥有了自己的话语权,同时在保障我国用户网络事务的安全处理方面,具备了自己能够掌握的力量。

为什么这么说?想必大家或多或少都知道目前正在全网推进的“全站HTTPS加密”行动,其主要目的是杜绝各种流量劫持和数据泄露问题。而HTTPS的加密依赖于CA证书,CA证书由CA公司或机构颁发。

这里不得不提到证书的信任链。在目前通用的PKI体系中,用户网络事务的安全处理以信任模型为基准。PKI体系采用等级层次型信任模型,根CA下属有若干个二级CA,二级CA直接面对网络用户,为其颁发数字证书。如果网络用户要使用数字证书进行网络安全事务处理,就必须信任根CA的数字证书,即根证书。通过信任的根证书,用户可以信任各个二级CA的证书,进而信任这个CA域中的所有用户的数字证书。这样的信任关系是通过受信证书链来建立的,根据受信证书链对其它数字证书进行可信性验证。在这个受信证书链中,根证书是证书链路验证的最终点,也是数字证书验证中最关键的一个点,整个CA域中的可靠信任是建立在对根CA证书信任的基础上。

通俗地说,如果某个CA不靠谱,那么该CA颁发的证书也就不靠谱;如果某个网站使用了这个不靠谱的证书来部署网站的HTTPS加密传输,那么这个加密传输链路也跟着不靠谱;HTTPS链路不靠谱就意味着加密流量有可能被窥视甚至篡改。

而这一块实际上一直受制于浏览器厂商,因为CA公司发布的证书除了要完成操作系统入根外,不实现浏览器入根的话在网络空间中也会寸步难行。而浏览器入根很困难,从流程上看:

一家CA公司想做SSL证书,每年都必须要请WebTrust一类的国际审计公司,根据CA/Browser Forum制订的Baseline Requirement对公司的管理机制、网络安全、证书审核机制进行全面审计,该标准对于机房建设都提出了详细且明确的要求。

在现有PKI体系下CA公司的权力很大,而它们又是分散在全球各地的商业公司或者是拥有政府背景的公司,公众本身无法对这些公司进行有效监管,其中的利益管理又错综复杂,所以必须要从源头上解决能不能信任的问题,这就是为什么谷歌要率先自建浏览器根证书计划的原因。

网络安全环境错综复杂

正是在这样艰难的大环境下,360浏览器业务突破重重困难推出公益性的根证书计划,同公众一道对二级CA施行全面监管,保障每个360甚至友商浏览器的用户都能够放心地浏览网页。

要让这样的的计划成功落地,绕不开的前提条件就是B端和C端两方面都认同这一计划并且参与进来使之有效运行,困难其实是很大的。前面已经提到过根CA和二级CA的关系,说得直白一点,在全球PC浏览器证书领域中的各大力量,会愿意跟360合作吗?在连线360 PC浏览器事业部总经理梁志辉时,我问了这个问题,原来背后还有一些鲜为人知的故事。

从C端看,能在国际上获得话语权并落地这个计划的主要原因,是数以亿计用户的信任和支持带来的市场份额。因为过往的一些原因,360浏览器的User-Agent是隐藏的,后来针对Google的统计链接重新开放。得到数据后,谷歌确信国内基于Chromium的浏览器厂商份额最大的是360,两款360浏览器产品国内份额加起来已达80%左右。此外,根据艾瑞咨询数据显示,目前360浏览器的日均单人用户使用时长达124分钟,是热门软件“抖音”的6倍。所以从装机量和使用频次来讲,足以推动美国市场代表谷歌和欧洲市场代表Mozilla正视我国的网络安全需求。

从B端出发,可能很多人都不知道,在2017年3月的CA/Browser Forum闭门会议上,360就向全球6大浏览器厂商和50个顶级CA公司提出了浏览器根证书计划。360参会代表历经来自Google和Mozilla两位代表的详细盘问和十几家CA公司的公开辨论后才正式宣布了这个计划。这里不得不提到当时轮番质询360的谷歌政策工程师Ryan Sleevie,他曾手撕过三家10亿美元市值的CA公司,直接导致这三家业务跳水,市场低迷。

注:CA/Browser Forum是个相对小众且封闭的行业协会。在这个会议上,所有决议都要通过投票。投票规则是50%的CA公司投赞成票,50%的浏览器公司投赞成票,两个条件都符合的情况下,决议才能通过。其中主要10家CA公司和机构控制了99%证书颁发,等于全球范围内99%的加密流量被这10家公司垄断。

从上游浏览器厂商的角度出发,Google对于任何一家浏览器厂商自发遵守一些章程和推广自己的根证书计划还比较欢迎。而Mozilla则代表了欧洲死磕隐私的原则,所以它在2017年的会议上必须360根证书协议是安全完备的,这是一个难关。

从二级CA的角度来看,360浏览器根证书计划不同于Comodo或Google,它不卖证书,此举能够推动EV证书的标准展示和标记http不安全,在保证上网安全的同时,也能够增加证书的销售。

但即便得到了行业协会的首肯,经过2017年到2018年一整年的优化并完善工作,大家才确信360这次推出浏览器根证书计划完全在CA/Browser Forum的Baseline Requirement要求的框架下进行,全球顶级CA公司陆续主动提交材料进行入根审核。因此,计划要得以成功推出,需要这批日本、欧洲、美国的CA公司表示认同且愿意主动向360提交年度审计报告,并遵守一系列与证书安全有关的行动守则,背后的难度非常大。

其中有一点比较关键,即:360只提供面向浏览器的入根服务,不涉及面向终端实体和用户的证书签发活动,完全剥离了商业行为。我向梁总进一步求证了这个问题,他表示:

360仅作为中立的根CA机构提供浏览器入根服务,不签发终端证书,也就是说不通过销售证书来获取商业利益。 360浏览器根证书计划会通过公开、透明的渠道和方式及时向公众公布,它的基本原则就是同CA公司、同行、用户等各方力量一道共建一个公开、透明的生态体系,为净化网络环境提供基础支持,推动浏览器的产品形态和价值定位的根本性升级,脱离一款软件产品的简单定义,从而转变为一项可靠、良性的社会服务。

梁总在给计划定性时语气非常坚定,同时他明确地给出了一些操作上的细节信息:

CA证书公司向360透露的违规事件和私钥泄漏事故;360向相关国家部门和浏览器同行通报,尤其是对红色警报级别的事故及时告知;360根证书的信任库会在官网和软件上免费公开,其它厂商可以无偿订阅并使用;360对CA公司、同行、用户都不会收费。

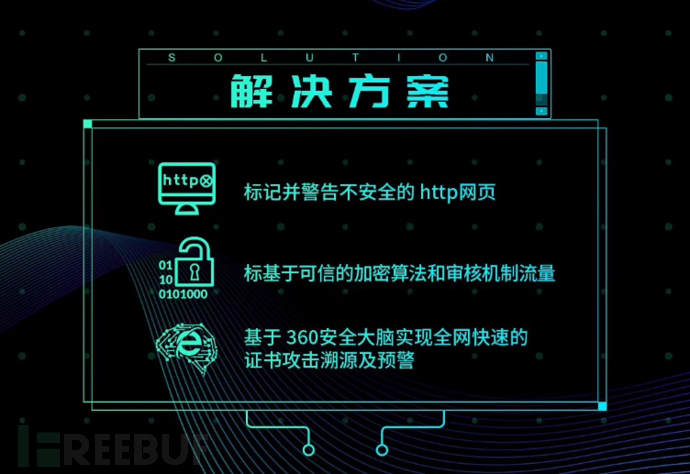

360推出根证书计划就是希望通过公开透明的方式与其它CA合作,希望他们采取最严格的措施保证合规运营,他们出现事故后能主动告知360。同时在2019年360也会推出360证书透明度机制,利用区块链的技术给PKI带来一个责任追究机制,通过360的安全大脑优势技术力量给予计划在违规证书挖掘等关键层面的支持,实现“证书攻击”的全网快速发现、攻击预警、及攻击溯源机制。

360根证书计划三大核心

作为一个媒体人,我看到过太多前期非常惊艳的产品后期迅速垮掉的例子,很多都是因为迫于整个商业环境长期处于低水平的恶性竞争,没有守住当初的信誓旦旦的社会责任和价值观,背离了用户的需求和道德,所以“可靠、良性的社会服务”这个说法确实打动了我。

计划的实施和维护不仅需要极大的成本,投资回报率也可以说是零,将本次根证书计划形成的社会资产与经济目的脱钩,从一定程度上反映出360以社会价值为导向的企业价值观。面向海量公众的产品也好,服务也好,如果能够真正看到社会价值,充分履行社会责任,践行以社会价值为导向的行动方式,或许最终能同包括友商在内的多方力量创造出更广阔、更能良性发展的产业和生态体系。

虽然基本的支持已经到位,但是前路依然漫漫。全球范围内签发的证书超过33亿张,要全面监控证书的颁发,需要同时具备搜索引擎,浏览器、云安全,根证书计划的发布只能是证书安全的第一步。相信随着计划的实施,会有更多未知问题被发现,安全环境和证书市场未来还存在很大变化。

要让360根证书计划真正发挥作用可能还需几年时间,从规则完善、生态圈建没、浏览器产品研发与打磨都需耍一定时间,这期间还存在很多不确定因素。360能否通过这次计划带个好头,就看后面能否在技术、数据、市场、合作等关键节点上全面、快速、有效地落地。无论如何,从安全大脑到浏览器根证书计划,我看到了360在技术开放和构建开放、透明的生态体系上越来越鲜明态度和行动,就本次计划而言对推动国内PKI体系下的证书系统的规范是肯定的,此外结合360浏览器本身在国密算法上的优势和背后安全大脑的有力支撑,要是能够带动产业、机构等多方合作推进,从发展上看也比各自为政要好得多。

所以,真心实意通过公益性项目积极、正面地带动环境和价值观的净化与提升,得到社会上下和普罗大众的认可,也许未来不仅是360,参与计划的各方获得收益也是自然而然的。

最后我还想说一句,360本次提出的浏览器根证书计划在公益性、透明性和开放度方面均具备一定的说服力,并且随着越来越多资料的公开,国内外个人、组织机构都可以对计划进行验证,期待能早日享受到开放与合作带来的安全变革。

发表评论: